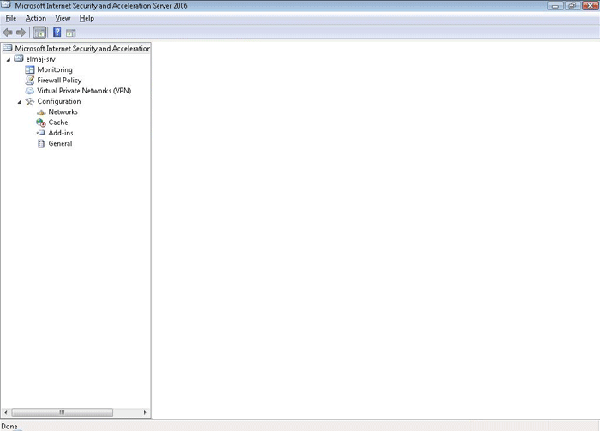

Backup ISA TMG

ISA i TMG to takie fajne serwerki, które łatwiej jest postawić od początku niż przywrócić z kopii zapasowej. A jeszcze prościej zrobić jeden obraz z systemu, a następnie odtworzyć z obrazu, i wgrać najnowszy konfig. Ale jak więc zabezpieczać konfig ISA/TMG? Dość prosto i szybko można to zrobić skryptem, pamiętając o kilku rzeczach:

- Backup konfiguracji powinien być trzymany na oddzielnym serwerze, najlepiej backupowanym przez coś innego

- Pojedyńcza kopa zapasowa ma 7-8 MB, co przy kopii codziennej daje 3G na rok, a tygodniowej 420MB

- Folder docelowy dobrze jest skompresować, wybierając odpowiednią flagę NTFS-ową na folderze, wtedy ilość miejsca z 7MB spada do 2.5MB, przy czym kolejne backupy będą zabierały jeszcze mniej

- Jeśli certyfikaty będą eksportowane, to znajdą się również w konfiguracji TMG

- Przy tmg, routing jest trzymany w konfiguracji TMG, więc przed importowaniem trzeba go wyrzucić z pliku netsh

A poniżej skrypt:

’bAckupisa/tmgtofile

Const destination = „C:bck”

Const passwd = „12345678”

Const fpcExportImportPasswords = &H00000001

Const fpcExportImportUserPermissions =&H00000002

Const fpcExportImportServerSpecific= &H00000004

Const fpcExportImportEnterpriseSpecific = &H00000008

fpcOptionalData = fpcExportImportPasswords Or _

fpcExportImportUserPermissions Or _

fpcExportImportServerSpecific Or _

fpcExportImportEnterpriseSpecific

date = replace(Date,„/”,„_”)

Set root = CreateObject(„FPC.Root”)

Set firewall = root.GetContainingArray

firewall.ExportToFile destination & date & „_ISA_CONFIG.XML”_

,fpcOptionalData,passwd

Set wshShell = WScript.CreateObject(„WScript.shell”)

wshshell.run „cmd/c „” netsh int ip dump > ” & _

destination & date & „ip.nsh”””

wshshell.run „cmd/c „” netsh int ip show dns > ” & _

destination & date & „dns.txt”””

VMWare Workstation vs VirtualBox

Od jakiś 4 lat używam praktycznie na co dzień VMWare Workstation. Ostatnio miałem jednak poprowadzić kurs z maszyn przygotowanych na Hyper-V. Jako że nie cieszyła mnie za bardzo perspektywa oczekiwania kilkunastu godzin aż kilka maszyn wirtualnych się przekonwertuje, postanowiłem zaryzykować z VirtualBoxem. I tu zaskoczenie – to działa. Co więcej, działa lepiej niż na Vmware – przynajmniej takie moje subiektywne odczucie.

Postanowiłem więc dać VMWarowi jeszcze jedną szansę – instalacja SBSa 2011. VMWare się poddał po 4 godzinach, a Virtualbox zainstalował w 2.

Zaciekawiony tematem postanowiłem poszukać jakiś benchmarków w sieci. I tak znalazłem porównanie kilku HyperVisorów – Virtual machines performance comparison: vmware vs virtualbox vs kvm vs xen

Patrząc się na stosunek wydajność/cena, gdzie wydajność jest porównywalna, a cena jednego to jakieś 200$ więcej od drugiego(który jest darmowy), to raczej nie będe się zastanawiał nad dokupieniem upgradu jak już wyjdzie nowsza wersja vmware – mi funkcjonalność VirtualBoxa chwilowo wystarcza.

No chyba że znowu będe symulował klaster NLB wpięty fizycznie do przełączników CISCO – wtedy dobra obsługa 8 kart sieciowych, czy to wbudowanych, czy wirtualnych, czy podłączanych do maszyny wirtualnej przez USB się naprawdę przydaje.