Windows 1o: run as different user

dzisiejszy wpis przygotowany jest przez Adriana. ostatnio zrobiło się mocno PowerShellowo, a dzięki takim wpisom udaje się wrócić do pierwotnej formuły W-F, ponieważ pomimo, iż pojawiają się fragmenty kodu, to temat jest czysto systemowy (:

dzisiejszy wpis przygotowany jest przez Adriana. ostatnio zrobiło się mocno PowerShellowo, a dzięki takim wpisom udaje się wrócić do pierwotnej formuły W-F, ponieważ pomimo, iż pojawiają się fragmenty kodu, to temat jest czysto systemowy (:

„Jako priority number uno przyjmuję udowadnianie jak bardzo wizerunek człowieka związanego z branżą IT różny jest względem przyjętych stereotypów (podobno czasem się udaje) . Jestem pasjonatem technologii Microsoft, a szczególnie rodziny produktów System Center, nie zapominam jednak o innych dobrych rozwiązaniach. Architekt , Analityk, Administrator (AAA?) – a gdy się ściemni PowerShell Ninja. Słowem nieco udomowiony Geek zarażający swoją pasją Syna. I odpowiadając na pytanie – Nie, do snu nie czytam mu dokumentacji technicznej ;-) „

.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.

Pracując od dłuższego czasu na najnowszym systemie operacyjnym ze stajni Microsoftu- Windowsie 10 coraz to bardziej doskwierał mi brak bezpośredniej możliwości uruchomienia programu w kontekście innego użytkownika z poziomu GUI a konkretnie z wyszukanych aplikacji w Menu Start. Administratorom systemowym niejednokrotnie potrzebna będzie możliwość uruchomienia danej aplikacji nie tylko przy pomocy zwiększonych uprawnień (elevated rights) ale również przy wykorzystaniu zupełnie innego konta.

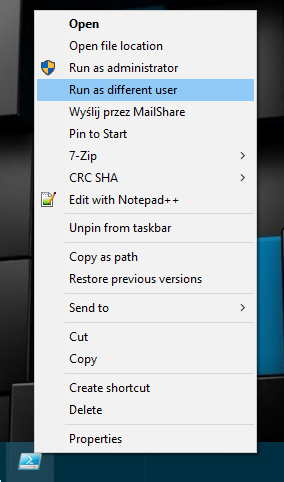

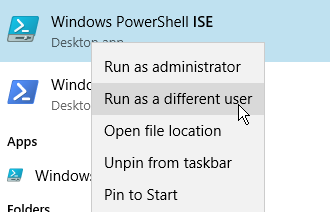

Niestety funkcjonalność ta domyślnie nie jest dostępna w Menu Start – opcje które widzimy ograniczają się do poniższej listy

Zanim powiemy sobie w jaki sposób dodać tutaj magiczny „Run as different user” powiedzmy w jaki sposób na szybko możemy spróbować obejść ten problem nie rozpisując się zbytnio nad każdym z nich

- Możemy wyszukać aplikacje i przypiąć ja do TaskBar’u po czym użyć dobrze nam znanej kombinacji

Shift + prawy przycisk myszy na skrócie i wybór opcji „Run as a different user” – tadam

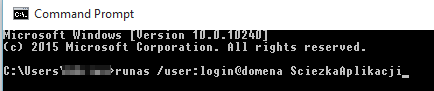

- Dla oldschoolowców znających ścieżkę aplikacji lub posiadających ścieżkę do niej w zmiennej typu path możemy wykorzystać Command Line i opcje Runas z przysłowiowego palca

Najprostszy syntax wygląda następująco :Runas /user:login@domena aplikacjadouruchomienia.

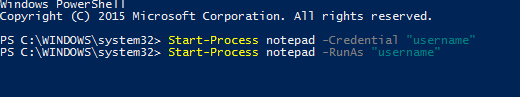

Więcej na temat dodatkowych opcji i samego syntaxu aplikacji Runas znajdziecie tutaj – https://technet.microsoft.com/en-us/library/bb490994.aspx - Oczywiście można by wykorzystać tez powershella który jak zwykle daje nam „nieco” więcej możliwości Commandlet który może przyjść nam z pomocą to „start-process” z przełącznikiem credentials (lub jak kto woli „runas”)

Więcej na temat dodatkowych opcji i samego syntaxu commandletu Start-Process znajdziecie tutaj – https://technet.microsoft.com/library/hh849848.aspx lub za pomocą komendy „get-help start-process” (pamiętajcie o aktualizacji „helpa” ;) )

Więcej na temat dodatkowych opcji i samego syntaxu commandletu Start-Process znajdziecie tutaj – https://technet.microsoft.com/library/hh849848.aspx lub za pomocą komendy „get-help start-process” (pamiętajcie o aktualizacji „helpa” ;) )

Ale przecież nie o to nam chodzi – mimo całej wspaniałości jaka niewątpliwie jest powershell lub możliwość klikania jednak fajnie by było dorzucić sobie opcje uruchomienia w kontekście innego użytkownika bezpośrednio z GUI

Jak więc to zrobić? – z pomocą przyjdzie nam pewna drobna modyfikacja rejestru – aby nie dawać uprawnienia każdemu polecam dokonać edycji w hive Current User

GUI version – Regedit

Uruchamiamy Menu start i wpisujemy Regedit – uruchamiamy i przechodzimy do ścieżki

HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows

Tworzymy nowy klucz (Key) o nazwie Explorer jeżeli jeszcze nie istnieje

W nowo powstałym kluczu tworzymy wartość typu Dword o nazwie ShowRunasDifferentuserinStart i zmieniamy jej wartość na 1

Restart i gotowe ;)

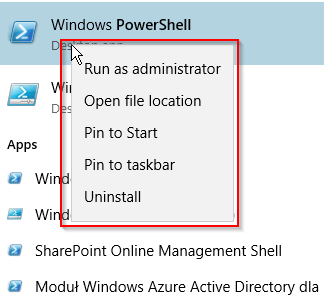

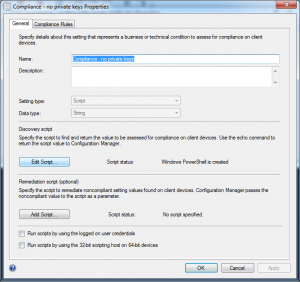

GUI Version – Gpedit

Uruchamiamy Menu start i wpisujemy gpedit – uruchamiamy

W nowo otwartym oknie przechodzimy do „user Configuration” -> Administrative Templates -> “Start Menu and Taskbar” – następnie wyszukujemy ustawienie „Show ‘Run as Different user’ command on Start” – przestawiamy ustawienie na Enabled ;)

No Restart Needed!

PS version

Odpalamy Powershella I

#Begining

Set-Location HKCU:\SOFTWARE\Policies\Microsoft\Windows

if((Test-Path .\Explorer) -eq $false)

{

New-Item Explorer -Force

}

Set-Location .\Explorer

if((Get-ItemProperty -Path . -Name ShowRunasDifferentuserinStart -ErrorAction SilentlyContinue) -eq $null)

{

New-ItemProperty -PropertyType Dword -Name "ShowRunasDifferentuserinStart" -Value 1 -Path .

}

ELSE

{

Set-ItemProperty -NAME "ShowRunasDifferentuserinStart" -Value 1 -Path .

}

#End

Lazy Version

Chcemy mieć to z głowy ? Pobieramy plik Reg i uruchamiamy go dwukrotnie klikająć

Restart i gotowe ;)

Jezli opcja konfiguracji która wybraliśmy wymaga restartu to po jego dokonaniu powinniśmy widzieć już dodatkowa opcje w menu kontekstowym po kliknięciu prawym przyciskiem myszy na aplikacji w menu start tadam.

.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.oOo.

eN.

Future Visions

Microsoft zainicjował bardzo ciekawy projekt – 9 pisarzy science fiction spotkało się z naukowcami Microsoft Research Labs, gdzie mieli okazję zobaczyć nad jakimi ideami obecnie pracują. to z kolei zostało inspiracją do stworzenia opowiadań, efektem czego jest ’ Future Visions. Original Science Fiction Inspired by Microsoft’, które można nabyć bezpłatnie.

jeszcze nie czytałem bo… pomimo zapewnienia '[…]is available to anyone as a free download’ – nie każdy korzysta z kindle czy innych wynalazków, a zwykłego PDF niestety nie ma. same pliki są oczywiście szyfrowane DRM. trochę nie rozumiem idei 'udostępniania za darmo’ w szyfrowanej postaci przez wybranych dystrybutorów…

jak już przeczytam, nie omieszkam wrzucić jakiejś krótkiej recki (:

eN.