MDT, WDS, PXE i inne dziwne skróty

Jakiś czas temu (tak na prawdę dawno – pół dekady) Peki oswajał linuksy na RISie http://www.umniedziala.pl/RISaInstalacjiCzescVOswajaniePingwina.aspx. Powoli zbliża się czas aktualizacji komputerów do W7, więc trzeba było pomyśleć nad wdrożeniem Widnows Deployment Services. Żeby było łatwiej – zainstalowałem i skonfigurowałem Microsoft Deployment Toolkit 2010 (posiłkując się między innymi artykułem nexora – http://www.microsoft.com/poland/technet/article/art0173.mspx). Wszytko pięknie. Przygotowałem boot images z zestawem sterowników. Zmodyfikowany customsettings.ini:

[Settings] Priority=Default Properties=MyCustomProperty [Default] OSInstall=Y SkipBDDWelcome=NO SkipProductKey=YES SkipComputerName=NO SkipDomainMembership=NO JoinDomain=pjwstk.edu.pl DomainAdminDomain=PJWSTK MachineObjectOU=OU=newstud,OU=TESTOWA,DC=pjwstk,DC=edu,DC=pl SkipUserData=YES SkipLocaleSelection=YES InputLocale=0415:00000415; 0409:00000409; 0411:00000411 KeyboardLocale=pl-PL UserLocale=pl-PL SkipTimeZone=YES TimeZoneName=Central European Standard Time SkipAdminPassword=YES SkipBitLocker=YES DoNotCreateExtraPartition=YES SkipComputerBackup=YES SkipFinalSummary=YES SkipAppsOnUpgrade=YES SkipCapture=NO SkipApplications=NO SkipPackageDisplay=NO SkipDeploymentType=NO SkipWizard=NO SkipSummary=YES _SMSTSOrgName=PJWSTK UserDomain=pjwstk

Plik C:Program FilesMicrosoft Deployment ToolkitTemplateswinpeshl.ini zmieniony, żeby wyłączyć F8 (odizolowanie CMD):

[LaunchApps] %SYSTEMROOT%System32bddrun.exe,/bootstrapNoSF8

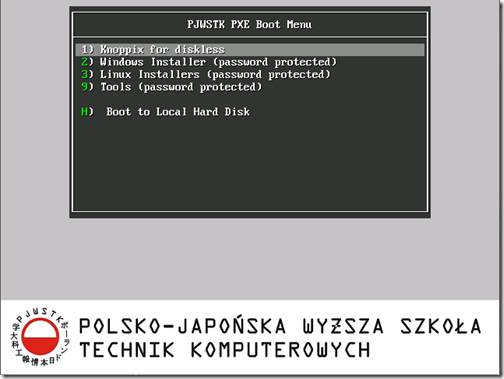

Obrazy lite touch dodane do WDS. wszytko się bootuje. instaluje i ogólnie jak w podręczniku :) I tu pierwszy problem – jak zabezpieczyć hasłem serwer WDS? No bo fajnie by było wrzucić na niego DaRT (Software Assurance rządzi ;) ) Z pomocą przyszło forum Social@TechNet :) Johan Arwidmark napisał fajny sposób na podmianę boot loadera na WDS na R2 – http://deployvista.com/Home/tabid/36/EntryID/126/language/en-US/Default.aspx

Z pxelinux dzięki Pekiemu jestem zaznajomiony, więc niewiele myśląc przygotowałem konfigi i działa :D

Jeszcze dwie ciekawostki:

pxeboot haszuje hasła z solą, więc do przygotowywania haseł sugeruję korzystać z dołączonego generatora haszy napisanego w perlu (wymaga libcrypto*)

Serwer WDS standardowo zawiera część funkcjonalności serwera DHCP – odpowiada DHCP Offer z opcją Next server IP address:

Jak widać na obrazku poszły dwie DHCP Offer – pierwsza z WDS, druga z rzeczywistego DHCP-a. Aby temu zapobiec i pozostawić opcje DHCP na jednym pudełku należy na serwerze WDS zaznaczyć opcję “Do not listen on port 67”

To by było na tyle – teraz zostało tylko przygotowanie źródłowego, wielojęzycznego obrazu W7, ale to temat na inny wpis :)

Dodawanie zaufanych adresów email do Safe Senders List w Outlook 2007 via GPO

Pewnie każdy w firmie ma jakieś wewnętrzne systemy, które co jakiś czas spamują userów różnego rodzaju informacjami, przypomnieniami itp.. Składnia tych maili jest czasami tak pokraczna, że outlook kwalifikuje te wiadomości jako spam i wrzuca je sobie do junk mails.

Rozwiązanie problemu wygląda banalnie: Za pomocą GPO dodać własną safe senders list i wyeksportować ją do użytkowników.

A więc tworzymy nowe GPO, ładujemy templatke Outlk12.adm i przechodzimy do:

User Configuration->Policies->Administrative Templates-> Microsoft Office Outlook 2007->Tools | Options…->Preferences->Junk E-mail

Wybieramy Specify path to Safe Senders list, po czym wskazujemy lokalizacje pliku w którym będziemy trzymać ową listę, np.:\domena.corpNETLOGONoutlooksafesenderslist.txt

Owa lista to nic innego jak plik tekstowy, w którym w wierszach są wpisane zaufane adresy mailowe, np:

adres@domena.com

adres2@domena.corp

Warto się jeszcze zastanowić nad opcją: Overwrite or Append Junk Mail Import List,

która ustawia czy nasza lista ma nadpisać listę użytkownika, czy zostać dopisana do już istniejącej.

Podpinamy jeszcze tylko nasze GPO do odpowiednich OU i szczęśliwi, że udało się szybko rozwiązać zadanie zaczynamy je testować.

No i dupa. Okazuje się, że do poprawnego działania tego mechanizmu, należy jeszcze zmienić wartość rejestru na stacjach klienckich.

Do klucza:

HKey_Current_UserSoftwareMicrosoftOffice12.0OutlookOptionsMail

należy dodać wartość DWORD

JunkMailImportLists=1

Po wprowadzeniu tej modyfikacji rejestru, wszystko pięknie działa.

Samą modyfikację rejestru oczywiście najszybciej i najwygodniej zrobić za pomocą GPO.

Tutaj przydaje się Windows 2008 i Group Policy Preferences, które w znaczny sposób ułatwiają modyfikacje rejestru na końcówkach.