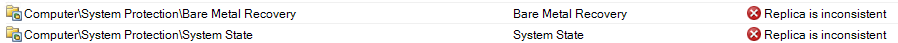

Sytuacja prosta, System Center Data Protection Manager 2012 R2 robi backup dysków, udziałów, ale nie potrafi poradzić sobie ze zrobieniem Bare Metal Recovery oraz System State.

Server Backup na maszynie, którą chcemy backupować wypisuje „VSS – Failed” i dalej: „there is not enough disk space to create the volume shadow copy on the storage location”. Jak to nie ma miejsca, jak na macierzy mam go od groma.

Na koniec jeszcze Event Viewer po stronie backupowanego klienta:

“The backup operation that started at '2014-08-25T13:22:49.633000000Z’ has failed because the Volume Shadow Copy Service operation to create a shadow copy of the volumes being backed up failed with following error code '0x80780119′. Please review the event details for a solution, and then rerun the backup operation once the issue is resolved.”

Prawdopodobnie problem leży w partycji Recovery Point o pojemności 300MB. VSS potrzebuje przynajmniej 50MB wolnego miejsca. Jeżeli go nie ma Backup, nawet nie ruszy.

Wolne miejsce w prosty sposób sprawdzimy używając polecenia PowerShell’owego po stronie maszyny, którą chcemy backup’ować.

Get-Volume

W wyniku, którego widzimy, że nasza partycja Recovery ma 300 MB, z czego tylko 29,99MB wolnego.

Upssss, niecałe 30MB to trochę za mało, do 50 kawałek brakuje…

Ponieważ problem leży w przestrzeni dyskowej po stronie klienta, rozwiązaniem będzie zwolnienie go, poprzez przeniesienie „shadowcopy storage” dla tego wolumenu („recovery partition volume”) na inny dysk.

Przy wykorzystaniu starego vssadmin pozostając w PS:

vssadmin list volumes

Zaznaczamy interesującą nas partycję Recovery (nie ma dopisanej żadnej litery)

Przyjmując, że korzystamy z PowerShell’a w wersji 3 zadziała poniższe polecenie(dzięki wykorzystaniu –% PS nie będzie analizował pozostałej linii kodu) przy wersjach wcześniejszych możemy, żeby było najprościej użyć cmd.exe /c lub powalczyć ze znakami specjalnymi PowerShell (więcej info tutaj)

vssadmin --% add shadowstorage /for=\\?\Volume{7497305d-c678-4907-8274-e2f21de66bae}\ /on=c: /maxsize=500MB

Wracamy na nasz serwer do konsoli System Center Data Protection Manager, prawym na Protection Group z naszym serwerem i wykonujemy Perform consistency check…

Wszystko powinno wykonać się poprawnie.

Ozz.

Egzystencjonalny off-topic

Co za czasy nastały – nie mogę naładować książki, bo ładuję papierosa.