Jako, że dawno nic nie pisałem, to postanowiłem skrobnąć coś większego. Ten wpis jest początkiem serii na temat nowej generacji produktów zabezpieczających systemy Windows – Forefront.

Jakiś czas temu skrobnąłem kilka słów a temat VHD z Beta 2 Stirlinga. teraz pora na kontynuację (;

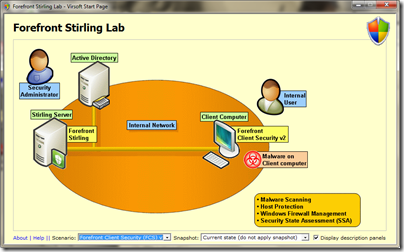

Testuję konfigurację dla Client Security z naciskiem na różnice pomiędzy starym/obecnym FCSem a Stirlingiem. Gwoli przypomnienia schemat konfiguracji:

Po uruchomieniu wita nas ekran logowania – z od razu wypisanym hasłem, żeby nie zapomnieć :)

Jak to w labach mamy specjalne tapety na każdej maszynie, żeby było łatwo nam się połapać gdzie jesteśmy.

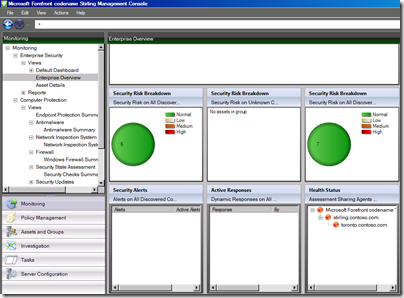

To jak już jesteśmy zalogowani, to odpalamy konsolkę. Ci, którzy widzieli SCOM i/lub SCSM będą czuli się jak w domu.

Raportów jest od groma. Spory skok jakościowy od starego Forefront Client Security.

Oczywiście można raportować też z Reporting Services (szczególnie fajne jest subskrybowanie raportów – nie ma to jak dostać rano mail ze snapshotem dashboardu :D

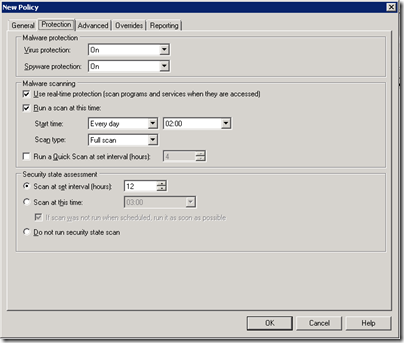

Samo zarządzanie polisami także zostało mocno wzbogacone. Tak wygląda w wersji 1:

Przede wszystkim uderza mnogość ustawień:

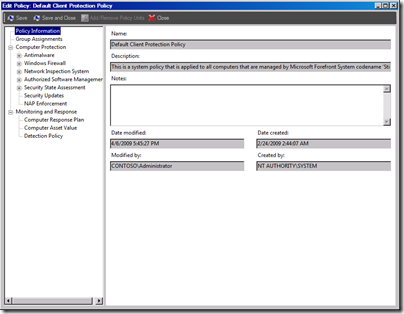

Najpierw ustawiamy na jaką grupę maszyn chcemy nałożyć polisę (grupy są wewnętrzne w Stirlingu – tworzone na podstawie discovery z SCOMa i AD – więcej na ten temat tutaj)

Zakładka Antimalware zawiera praktycznie te same ustawienia co FCS1 z wyjątkiem NAP. Możemy wymusić na klientach skanowanie i aktualizację. Oczywiście to było już wcześniej, ale tym razem wsio jest w jednym miejscu :)

Dalej możemy skonfigurować Firewalla – z tym, że musi to być firewall Visty/W7 ze względu na obecność profili (swoją drogą – Zapora w Vista/W7/2008/2008r2 jest świetna :D ). Jako, że polisy FCSa to zwykłe GPO łatwo się połapać jakie ustawienia są do skonfigurowania d; Warto zauważyć, że znów możemy wymusić NAPa :D

Dalej jest NIS – Network Instection System. Strasznie fajny bajer – pozwalacie serwerowi TMG zaglądać w wasz ruch sieciowy i wykrywać potencjalne zagrożenia – więcej info tutaj i w kolejnych częściach artykułu :)

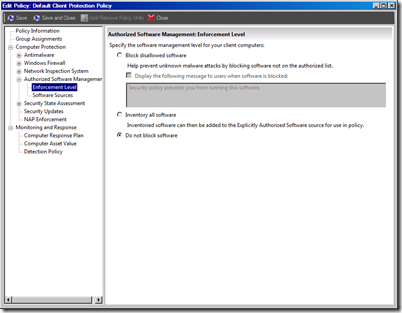

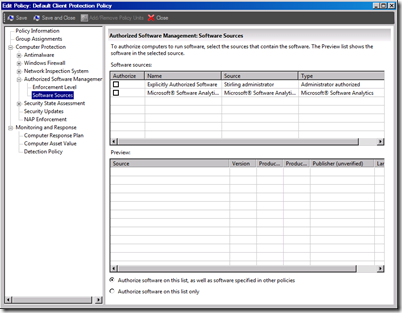

Software restriction policies nazywają się tutaj Authorized Software Manager – kolejna “nowość” – już było ale ciężej dostępne.

Dalej funkcja

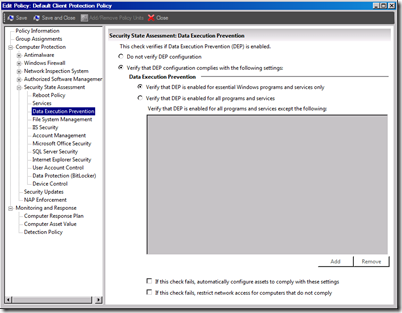

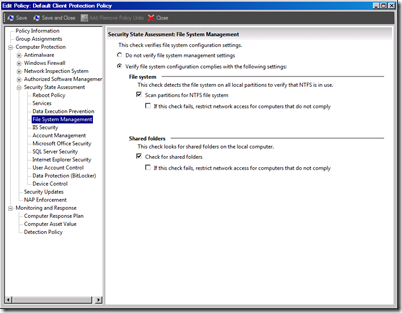

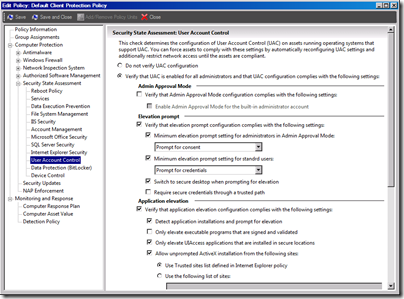

, która była w FCS1, ale nie na takim wypasie. Modyfikowanie elementów do Security State Assessment odbywało się przez modyfikacje plików i wysyłanie ich na końcówki. Tutaj jest GUI i duuuużo ustawień:

Jak i kiedy klient musi się restartować:

Jakie usługi mamy monitorować (działa jak coś pomiędzy desired configuration na SCCM a monitorowaniem usług w SCOM):

Weryfikacja zabezpieczeń IISa:

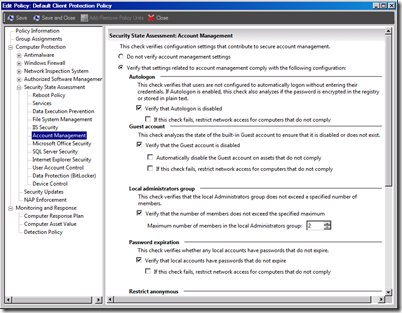

Ustawienia kont użytkowników – fajnie, że nie musi dokładnie spełniać best practices :D

Weryfikacja ustawień SQL Servera (takie best practices kolejne (; )

No i oczywiście IE – trzeba sprawdzić, czy jest pozabezpieczany ;)

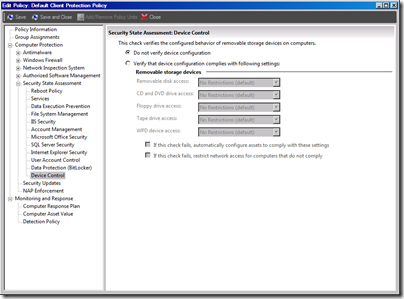

I uprawnienia dotyczące urządzeń peryferyjnych:

Tylko należy pamiętać, że SSAS jest tylko do weryfikacji ustawień, a nie ich wymuszania.

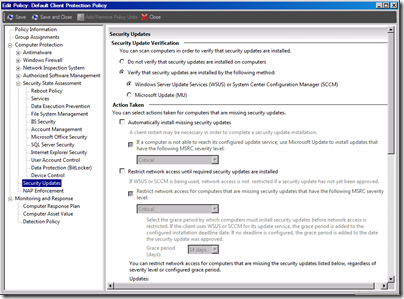

Dalej mamy ustawianie instalacji aktualizacji automatycznych:

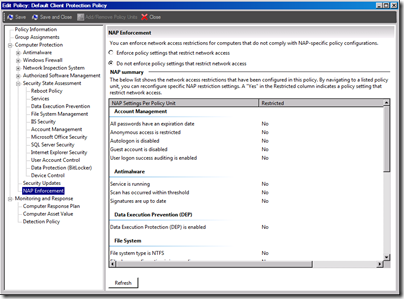

Oraz ustawienia ogólne dotyczące NAPa:

Dalej fajny bajer – jak system ma reagować na wykryte zagrożenia:

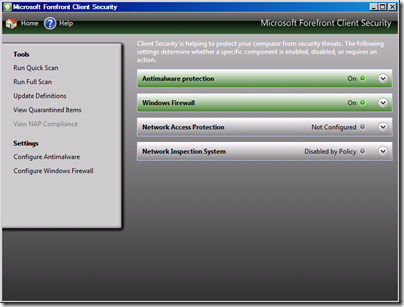

Dobra – jak już skonfigurowaliśmy polisy, to nałożą się one na klientów. tutaj tez jest poprawa – nowa plikacja kliencka FCSa jest prześliczna (;

W porównaniu do starej jest lepiej – wreszcie nie jest to Windows Defender na sterydach:

Podsumowując – mamy spory krok naprzód – więcej opcji konfiguracji, uproszczenie procesu wdrażania polis, poprawione raportowanie. Zastanawia mnie tylko jak będzie wyglądać upgrade z FCS1 do Stirlinga – jak wszyscy doskonale wiemy, to nie ma ścieżki aktualizacji z MOM2005 do SCOM2007 ;)

I to by było na tyle jeśli chodzi o nowego FCSa. W następnym odcinku przyjrzymy się Threat Management Gateway.

nExoR

domel